Seit Mitte November häufen sich, wie jedes Jahr, die Presseverlautbarungen von IT-Anbietern, in denen diese die Trends für das kommende Jahr prognostizieren. Es mag Zufall sein, und der Mitteiler dieser Zeilen mag sich täuschen, aber es ist offenbar auch dieses Jahr wieder so, dass ausgerechnet dasjenige Marktsegment, in dem sich der jeweilige Anbieter bewegt, nächstes Jahr stark an Bedeutung gewinnen wird. Und außerdem wichtig sind natürlich immer die Wolke, neudeutsch „Cloud“ genannt, Mobility, Big Data und die sozialen Netzwerke.

Der Mitteiler dieser Zeilen hingegen bevorzugt den Himmel wolkenlos, zieht ein gemütliches Beisammensein unnötiger Mobilität vor, liebt seine Datenbestände nicht „Big“, sondern in überschaubarer Dimensionierung und vernetzt sich am liebsten offline, ergo mittels offenbar asozialer Netzwerke. Es folgt daher geradezu zwangsläufig ein ebenso unvoreingenommener wie ausgewogener Blick auf das bunte IT-gestützte Treiben des kommenden Jahres:

1. Die traditionelle Nr. 1 der Helpdesk-Anrufe – „Hilfe, ich habe mein Passwort vergessen!“ – wird abgelöst durch die neue Nr. 1 auf dem Notrufmarkt: „Hilfe, mein Smartphone ist ins Klo gefallen!“ Innovative Helpdesk-Leiter reagieren sofort und erweitern die etablierten Support-Levels 1, 2 und 3 um das Level 00.

2. Mittels aufwendiger Big-Data-Analyse findet IBM heraus, dass der Klimawandel längst nicht mehr zu stoppen ist. Die Regierung der Niederlande befiehlt daraufhin die Umstellung vom Tulpenanbau auf Reisfelder, während die Hotelkette Hilton in Kassel das Hotel „Meerblick“ eröffnet. Erste Besucher erfreuen sich am spektakulären Anblick des Zusammenflusses von Nord- und Ostsee vor ihren Hotelfenstern, doch die Freude wird etwas getrübt, als sich herausstellt, dass dieses Naturschauspiel nicht nur im hoteleigenen Gartenteich stattfindet, sondern auch in der hoteleigenen Tiefgarage.

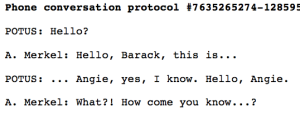

3. Im Nachfeld des NSA-Überwachungs-Skandals macht sich selbst unter unbedarften Anwendern in den Unternehmen die Erkenntnis breit, dass der Schutz firmeninterner Informationen ein sehr hohes Gut ist. Auf Drängen der Security-Verantwortlichen greifen die Endanwender deshalb zu radikalen Maßnahmen, wie zum Beispiel, den Post-it-Zettel mit dem Login-Passwort nicht mehr an den Display-Rand zu kleben, sondern gut versteckt auf das Mauspad.

4. Nachdem der koreanische Eletronikriese LG schon 2013 dadurch aufgefallen war, dass seine internetfähigen Fernseher oder „Smart TVs“ jeden Filmkonsum und jeden Mausklick des Zuschauers direkt an die Firmenzentrale in Korea melden, geht die nächste Generation der Smart TVs noch einen entscheidenden Schritt weiter, und zwar dank integrierter Kameras und Mikrofone. Diese kann der Benutzer zwar deaktivieren, aber natürlich läuft die Überwachung im Hintergrund heimlich weiter. Holt der Fernsehzuschauer sich ein Bier, begrüßt ihn prompt Werbung der konkurrierenden Biermarke, nach der Pinkelpause folgt der freundliche Hinweis auf ein Pharmaprodukt gegen Blasenschwäche (gefolgt vom Rat, dazu seinen Arzt oder Apotheker zu konsultieren), und sobald die Augenlider des Fernseh-Konsumenten zu weniger als 80 Prozent geöffnet sind, erscheint Reklame für Genießer-Kaffee. Zuschauer, die nun immer noch keinen Verdacht schöpfen, sehen künftig Werbespots wie zum Beispiel: „Smart-TV-Käufer-Wochen bei McDonalds! Jetzt zwei Hamburger zum Preis von drei!“

5. Eine Delegation der NSA reist zu LG nach Südkorea, um sich mal erklären zu lassen, wie man das mit der Totalüberwachung wirklich professionell angeht.

6. Die berufliche Nutzung privater Smartphones, Tablets und Notebooks – Bring Your Own Device oder BYOD genannt – ist bald so alltäglich, dass die Arbeitgeber sich damit abfinden und das Mitbringen privater Endgeräte nicht nur erlauben, sondern sogar aktiv einfordern. Die Gadget-Freaks sind begeistert, doch andere Mitarbeiter reagieren empört. Bei einer Betriebsratssitzung von SAP fällt der Satz: „Bald muss man wohl auch noch seinen eigenen Feuerlöscher mitbringen!“ Prompt folgt unter dem Kürzel „BYOF“ eine landesweite Debatte um potenzielle Produktivitätsgewinne durch die Privatisierung der Brandbekämpfungmittel.

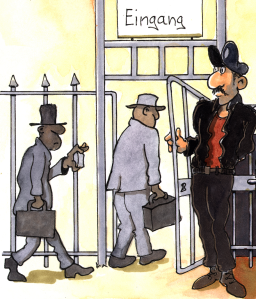

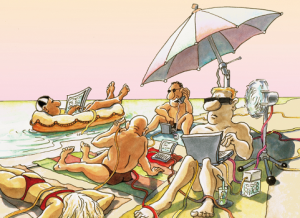

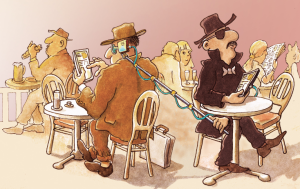

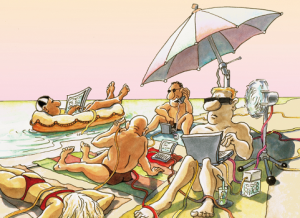

Endanwender im Unternehmen bringen künftig private Endgeräte mit und beziehen ihre IT-Services selbsttätig aus der Cloud. Die IT-Abteilung kann sich deshalb in Zukunft einen lauen Lenz machen. Nicht.

Bild: Wolfgang Traub

7. So genannte „Selfies“ – also Fotos, die ein Benutzer per Smartphone spaßeshalber von sich selbst aufnimmt – erfreuen sich in den sozialen Netzwerken weiter zunehmender Beliebtheit. Ab 2014 werden deshalb immer mehr junge Leute in Bewerbungsgesprächen mit besonders albernen Selfies konfrontiert, was zum frühen Ende manch eines Beschäftigungsverhältnisses führt. Ab 2015 allerdings werden Personen, die keine besonders albernen Selfies vorweisen können, gar nicht mehr zu Bewerbungsgesprächen eingeladen, da sie als humorlos und somit als nicht teamfähig gelten. Abhilfe schafft hier bald eine App namens „Selfie-Maximizer“, mit der sich Portraitfotos nicht nur bequem retouchieren, sondern auch rückdatiert posten lassen.

8. Automobile entwickeln sich immer mehr zu Tablets auf Rädern. Alle führenden PKW-Hersteller richten nach Apples Vorbild App Stores ein, über die sie eine Vielzahl von Apps vermarkten, mit denen man den Funktionsumfang des jeweiligen PKWs erweitern kann. Die beliebteste App im BMW-Store ist bald die per frei wählbarer Geste gesteuerte Lichthupe, während man das Navigationsgerät der Mercedes E-Klasse um die so genannte „60-plus-App“ erweitern kann. Diese leitet den Fahrer nach 1,5 Kilometern automatisch wieder nach Hause, da Mercedes davon ausgeht, dass der Fahrer spätestens beim zweiten Kreisverkehr eh nicht mehr weiß, wo er eigentlich hinwollte.

9. Nachdem Vorreiter Apple 2013 mit dem iPhone 5 die biometrische Authentifizierung per Fingerabdruck eingeführt hatte, ziehen andere Anbieter nach. Endanwender können sich bald nicht nur mittels Fingerabdruck, sondern auch per Iris-Scan, Handvenenmuster oder Stimmprofilerkennung an ihren Endgeräten anmelden. Die Endanwender zeigen sich zunächst sehr angetan von der bequem nutzbaren Zugangskontrolle. Doch nach einem Einbruch der Anonymous-Aktivisten in die zentrale Google-Benutzerdatenbank raten zahlreiche Hardwarelieferanten ihren Kunden dazu, ein Upgrade ihrer Finger, Augen, Hände und Stimmbänder durchführen zu lassen. Der nun folgende Wirtschaftsaufschwung verdankt sein Dasein wohl vor allem einem Boom bei der plastischen Chirurgie.

10. Kaum haben die IT-Organisationen der Unternehmen dank ITIL, dem Best-Practice-Framework für ein geregeltes, prozessorientiertes IT-Service-Mangement, ihren Laden endlich im Griff, bestellen die Fachabteilungen benötigte IT-Services einfach direkt von externen Cloud-Anbietern, getreu dem Motto: „Heutzutage muss das aber ambulant gehen!“ Um mit der Konkurrenz durch die Cloud Schritt halten zu können, muss die IT alles automatisieren, was nicht niet- und nagelfest ist. Das verbleibende Rest-IT-Personal bezeichnet man jetzt mit dem neuen Akronym „CEHS“ für „Continual Exception Handling Specialist“: Es muss 100 Prozent seiner Arbeitszeit für die Aufklärung nicht nachvollziehbarer Ausnahmefälle aufwenden – ein Verfahren, das Insider auch als „BYOB“ bezeichnen, kurz für „Bring Your Own Burnout“. Die Lage ändert sich erst, als die in die Cloud ausgelagerten Applikationen so komplex werden, dass die Cloud-Anbieter ebenfalls CEHS-Prozesse einführen müssen. Nun hat die hausinterne IT plötzlich mehrere Jahre Erfahrungsvorsprung – oder aber Burnout-Vorsprung, je nachdem. Für IT-Abteilungen bedeutet das: Die Zukunft wird ganz bestimmt glorreich, aber durch das Jahr 2014 müssen Sie jetzt erst mal durch!